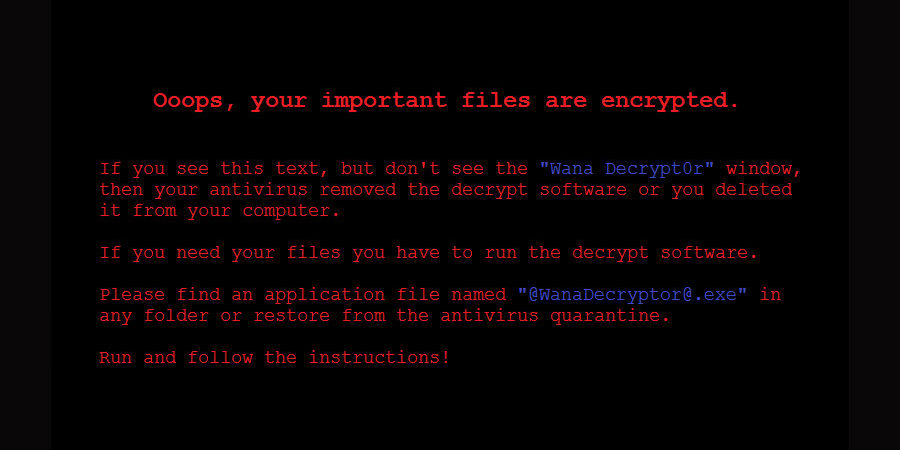

Как не заразиться кибервирусом WannaCrypt?

9 лет назад 0

Как не заразиться кибервирусом WannaCrypt? Все, что нужно для заражения — это Windows и прямой доступ к интернет.

По чистой случайности британскому программисту удалось на некоторое время остановить распростарнение вируса-вымогателя, но разработчики выпустили новую версию, и количество атак вновь начало расти.

Мониторинг ситуации с заражением Ransom:Win32.WannaCrypt в реальном времени:

https://intel.malwaretech.com/botnet/wcrypt/

Как происходит заражение кибервирусом

В ОС Windows обмен файлами в LAN-сетях реализован при помощи протокола SMB (Server Message Block). Этот протокол разработан фирмой IBM в сотрудничестве с 3Com, Microsoft, Intel в 1980-х годах. Протокол должен был работать поверх любых сетевых протоколов и предназначался для универсальных задач при работе с сетью: организация общего доступа к COM-портам, сетевая печать, уведомления об изменении файлов и папок, доступ с аутентификацией к файлам, директориям и прочему.

Microsoft с самых первых версий Windows использует этот протокол в составе сетевого стека «семейство протоколов и сервисов LAN Manager». И в своём изначальном виде протокол используется в линейках от Windows for Workgroups 3.11 до Windows XP / Server 2003.

Начиная с Windows 2000, Microsoft работает над модернизацией протокола, и, наконец, в 2006 году с Windows Vista представляет новую версию протокола — SMB 2.0 или SMB2. Затем в Windows 7 и Server 2008 R2 появляется SMB 2.1. Ещё позже в Windows 8 и Windows Server 2012 был представлен SMB 3.0. В Windows 8.1 и Windows Server 2012 R2 — SMB 3.0.2. И, наконец, в Windows 10 и Windows Server 2016 появляется SMB 3.1.1.

Всё это замечательно, но есть странные нюансы — на данный момент новейшие ОС от Microsoft содержат в себе три версии протокола SMB поверх двух сетевых портов (TCP 139 и 445). То есть, протокол SMBv1 можно смело отключать и даже удалить.

Отключить протокол SMBv1 можно, если выполнить следующую команду в командной строке запущенной от имени Администратора:

dism /online /norestart /disable-feature /featurename:SMB1Protocol

Либо при помощи PowerShell (Пуск -> Выполнить, набрать PowerShell):

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Или в реестре:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters, параметр SMB1 типа DWORD = 0

Удалить сервис, отвечающий за SMBv1:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Или в PowerShell:

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Отключение и удаление сервиса SMBv1 не приведут к потере функционала передачи файлов поверх сети, так что смело можете приступать.

Microsoft не поддерживает ОС линейки NT 5.x — Windows Server 2003 и Windows XP. Поэтому, если ваша система довольно древняя, для вам тоже есть решение — патчи для Windows Server 2003, Windows XP SP2 и SP3:

Помните, что даже при выполнении указанных действий не следует открывать вложения электронных писем непосредственно из почтовой программы, даже если контакт отправителя есть в вашей адресной книге.